Überlegungen zur Sicherheit

Honeywell Voice Maintenance & Inspection Solution unterstützt verschiedene Methoden zur Absicherung der Datenkommunikation. Im folgenden Abschnitt finden Sie Informationen dazu, wie Sie dafür sorgen können, dass die Lösung sichere Übertragungsmethoden verwendet.

Optionen zur Absicherung Ihrer Implementierung

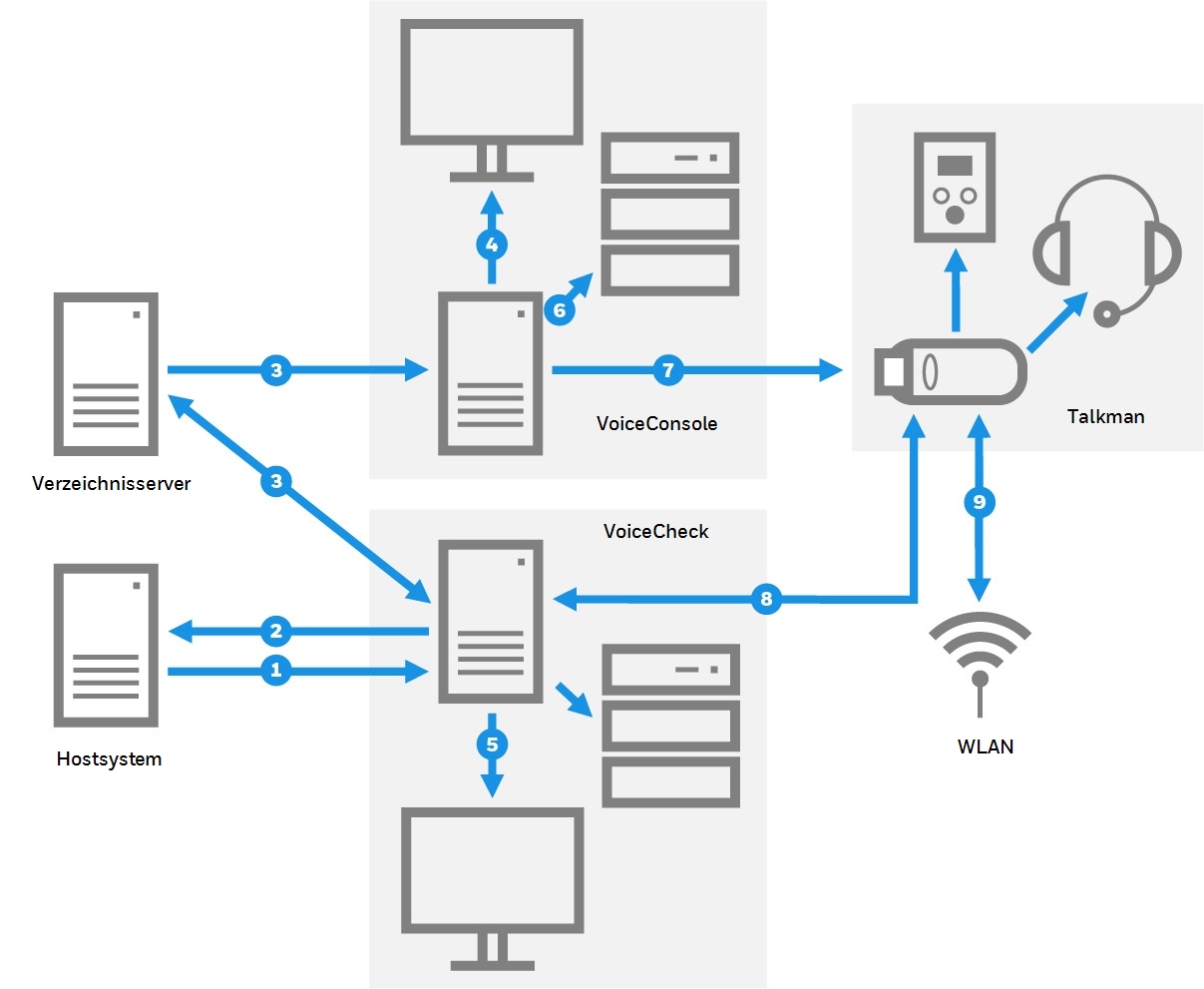

Sicherheitsoptionen der Voice Inspection Solution

- Zuweisungsimport: Eingehende Webservice-Übertragung vom Hostsystem nach VoiceCheck. Diese Daten können Sie absichern, indem Sie auf dem VoiceCheck-Server ein Serverzertifikat konfigurieren und eingehende Daten über eine URL mit HTTPS leiten.

- Ergebnisexport: Abgehende Webservice-Übertragung von VoiceCheck zum Hostsystem. Diese Daten können Sie absichern, indem Sie auf das Hostsystem ein Serverzertifikat konfigurieren und auf der Seite Systemkonfiguration der VoiceCheck-Benutzeroberfläche unter Webservice-Einstellungen zum Senden von Zuweisungsergebnissen die HTTPS-Authentifizierung aktivieren.

Ergebnisimport: Eingehende Webservice-Übertragung vom Hostsystem nach VoiceCheck. Diese Daten können Sie absichern, indem Sie auf dem VoiceCheck-Server ein Serverzertifikat konfigurieren und eingehende Daten über eine URL mit HTTPS leiten. - Benutzerauthentifizierung: Option zur Verwendung eines vorhandenen Verzeichnis-Servers für die Authentifizierung von VoiceConsole- und VoiceCheck-Benutzern. Diese Option können Sie auf der Seite Systemkonfiguration in VoiceConsole und/oder VoiceCheck aktivieren.

- VoiceConsole-Webseiten: Die Seiten der Benutzeroberfläche, die von Apache Tomcat an den Client-Browser geliefert werden. Die Webseiten können Sie absichern, indem Sie beim Installieren von VoiceConsole die Option Enable HTTPS Support (HTTPS-Unterstützung aktivieren) auswählen und in die Tomcat-Konfigurationsdatei Ihre Zertifikat-Schlüsselspeicherinformationen eingeben.

- VoiceCheck-Webseiten: Die Seiten der Benutzeroberfläche, die von Apache Tomcat an den Client-Browser geliefert werden. Die Webseiten können Sie absichern, indem Sie beim Installieren von VoiceCheck die Option Enable HTTPS Support (HTTPS-Unterstützung aktivieren) auswählen und Ihre Zertifikatschlüsselspeicher-Informationen eingeben.

- In VoiceConsole eingebettete Datenbank: Für eine Remote-Verbindung zu einer eingebetteten Datenbank kann festgelegt werden, dass sie durch SSL abgesichert wird. Dazu müssen Sie ein Zertifikat installieren und eine Reihe von Eigenschaften in der Apache Tomcat-Datei database.properties ändern. Für Microsoft SQL Server- oder Oracle-Datenbanken ist diese Option nicht verfügbar, und sie wird auch nicht bei Datenbanken benötigt, die auf demselben physischen Computer wie der Anwendungsserver bereitgestellt werden. Einzelheiten dazu finden Sie im VoiceConsole-Implementierungshandbuch.

- VoiceConsole -Gerätekommunikation: Durch WEP, WPA oder WPA2 gesicherte Drahtloskommunikation und durch HTTPS-Verschlüsselung gesicherte Datenübertragung von Talkman-Geräten zu VoiceConsole. Beide Sicherheitsoptionen können in VoiceConsole unter Geräteprofile festgelegt werden.

- VoiceCheck Gerätekommunikation: Durch TLS/SSL-Verschlüsselung gesicherte Datenübertragung zwischen Talkman-Geräten und VoiceCheck. Installieren Sie auf Ihrem VoiceCheck-Anwendungsserver ein Zertifikat und wählen Sie dann diese Option aus, wenn Sie in VoiceConsoleein Taskpaket erstellen.

- WLAN-Authentifizierung: Möglichkeit, zum Definieren von Datenmeldungsformaten für die sichere WLAN-Kommunikation zwischen Komponenten der Vocollect-Lösung ein EAP (Extensible Authentication Protocol) bereitzustellen. Konfigurieren Sie EAP standortweit, indem Sie den Standort in VoiceConsole entsprechend bearbeiten.

Für andere in der Abbildung gezeigte Kommunikationswege gelten Sicherheitsoptionen, die nicht über Honeywell Voice Maintenance & Inspection Solution gesteuert werden können. Die VoiceCheck-Datenbank muss auf demselben physischen Netzwerksegment wie der VoiceCheck-Anwendungsserver bereitgestellt werden, damit diese Datenübertragung sowie die zwischen VoiceConsole und deren Datenbank übertragenen Daten durch die WAN-Sicherheit geschützt werden können. Das Talkman-Gerät nutzt für die Kommunikation mit einem Anzeigegerät HTTP und für die Kommunikation mit einem SRX3 Headset Bluetooth.

Verschlüsselung und Authentifizierung in VoiceConsole

VoiceConsole bietet verschiedene Optionen zum Absichern der Benutzeroberfläche, der Netzwerkkommunikation und der Gerätekommunikation. Honeywell empfiehlt, zur Absicherung des Netzwerks eine Verschlüsselungstechnik mit einem Protokoll zu kombinieren, das Authentifizierungsmethoden unterstützt.

- Wenn Sie die Webserver-Kommunikation absichern möchten, aktivieren Sie bei der Installation HTTPS und besorgen Sie sich dann ein Zertifikat und installieren Sie es.

- Wenn Sie die Kommunikation zwischen VoiceConsole und Talkman-Geräten absichern möchten, aktivieren Sie im Geräteprofil HTTPS.

- Wenn Sie die Gerätekonnektivität in einem WLAN authentifizieren möchten, aktivieren Sie EAP (Extensible Authentication ProtocolP).

- Wenn Sie ein WLAN mit einer Verschlüsselungstechnik absichern möchten, aktivieren Sie WEP (Wired Equivalent Privacy) oder WPA/PSK oder WPA2/PSK (Wi-Fi Protected Access).

- Wenn Sie Benutzer verifizieren möchten, indem Sie deren Anmeldedaten mit einem Verzeichnisdienst abgleichen, aktivieren Sie in der Systemkonfiguration die Unterstützung von LDAP.

Weitere Informationen hierzu finden Sie im VoiceConsole-Implementierungshandbuch.

Verschlüsselung und Authentifizierung in VoiceCheck

VoiceCheck verfügt über Optionen zur Absicherung der Datenübertragung zwischen dem Anwendungsserver und der Benutzeroberfläche, den Talkman-Geräten und das Hostsystem.

- Wenn Sie die Webserver-Kommunikation absichern möchten, besorgen Sie sich ein Zertifikat, installieren Sie es und aktivieren Sie bei der Installation HTTPS.

- Wenn Sie die Gerätekommunikation absichern möchten, aktivieren Sie im Taskpaket TLS/SSL.

- Wenn Sie den Zugriff auf einen SOAP- oder REST-Webservice auf das Hostsystem für Datenexporte absichern möchten, aktivieren Sie in der Systemkonfiguration die HTTPS-Basisauthentifizierung. Das Kennwort wird verschlüsselt und in der VoiceCheck-Datenbank gespeichert.

- Wenn Sie Benutzer verifizieren möchten, indem Sie deren Anmeldedaten mit einem Verzeichnisdienst abgleichen, aktivieren Sie in der Systemkonfiguration die Unterstützung von LDAP.

HTTPS und TLS/SSL

HTTPS (Hypertext Transfer Protocol Secure) ist ein Netzwerkprotokoll, das web- oder browserbasierte Transaktionen über ein Netzwerk absichert, das selbst nicht sicher ist. Alle HTTPS-Benutzerverbindungen werden mit digitalen Zertifikaten verschlüsselt, die dem Browser mitteilen, dass er zum Schutz von Datenübertragungen Verschlüsselung verwenden soll.

Der Schutz ist nur dann wirksam, wenn der Browser das Zertifikat als gültig anerkennt und es von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt worden ist. Sie müssen daher darauf achten, dass Serverzertifikate korrekt installiert werden und die für die VoiceConsole- und VoiceCheck-Verwaltung verwendeten Browser so konfiguriert sind, dass sie Zertifikate akzeptieren.

TLS (Transport Layer Security), häufig auch als SSL (Secure Sockets Layer) bezeichnet, ist ein Verschlüsselungsprotokoll, das mit öffentlichen Schlüsseln arbeitet, um die Datenkommunikation zwischen einem Server und seinen Clients abzusichern. Wie bei HTTPS muss auch bei TLS/SSL auf dem Server ein Zertifikat installiert sein und ein spezifischer Netzwerkport für die gesicherte Übertragung an Talkman-Geräte oder eine an einem Remote-Standort installierte und in VoiceConsole eingebettete Datenbank muss festgelegt worden sein.

Wenn Sie Ihre Implementierung so konfigurieren, dass sie eine der HTTPS- oder SSL-Optionen verwendet, benötigen Sie die im Folgenden aufgeführten Komponenten. Weitere Informationen finden Sie unter Installation des HTTPS-Zertifikats.

- Java-Schlüsseltool zum Erstellen einer Zertifikatanforderung

- Signiertes Zertifikat, das alle eventuell vorhandenen Zwischenzertifikate enthält

Unterstützte Zertifizierungsstellen

Vocollect-Software unterstützt die folgenden Zertifizierungsstellen:

- COMODO Certification Authority

- Cybertrust Educational CA

- DigiCert Global CA

- DigiCert High Assurance CA-3

- Entrust Certification Authority - L1B

- EssentialSSL CA

- GlobalSign Domain Validation CA

- GlobalSign Organization Validation CA

- Go Daddy Secure Certification Authority

- Microsoft Internet Authority

- Microsoft Secure Server Authority

- Network Solutions Certificate Authority

- Starfield Secure Certification Authority

- Thawte SGC CA

- VeriSign Class 3 Extended Validation SSL CA

- VeriSign Class 3 Extended Validation SSL SGC CA

- VeriSign Class 3 Secure Server CA

- VeriSign Class 3 Secure Server CA - G2

- www.verisign.com/CPS Durch Verweisung einbezogen LIABILITY LTD.(c)97 VeriSign